Китайский поставщик услуг безопасности 360 Security предупреждает, что северокорейская хакерская группа Lazarus выбрала большое количество криптообменников, и эта цифра все еще считается после серии печально известных взломов криптообменников DragonEx, Etbox и BiKi.

360 Core Security обнаружил, что группа ATP-C-26 (Lazarus) использовала «Worldbit-bot» для проведения активных атак на криптообменники. 24 марта крипто-биржа DragonEx стала ее жертвой, что привело к потере $ 7,09 млн. USDT.

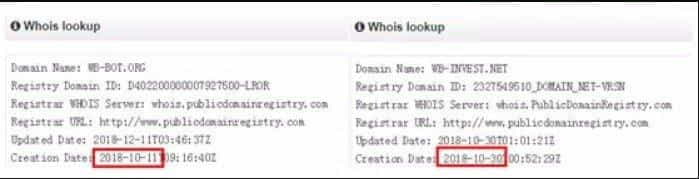

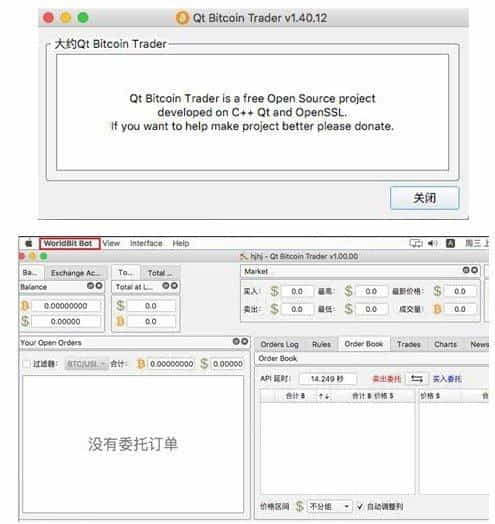

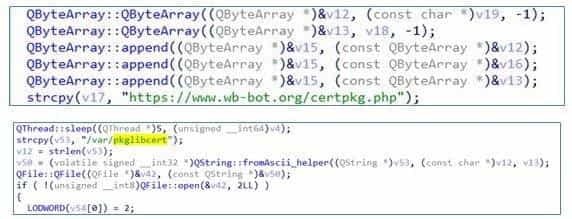

Анализ группы 360 Advanced Threat Response показал, что атакующая группа зарегистрировала два домена wb-invest.net и wb-bot.org в октябре прошлого года для подготовки к атакам. Затем они подделали программное обеспечение для торговли криптовалютой «Worldbit-bot» на основе открытого источника «Qt Bitcoin Trader», в которое был встроен вредоносный код. Затем вредоносное программное обеспечение было замаскировано в обычную автоматизированную платформу криптовалюты под доменом wb-invest.net и wb-bot.org, которая поддерживала нормальную работу в течение полугода.

Для продвижения программного обеспечения злоумышленники направили большое количество внутренних сотрудников на биржи криптовалют. Последняя фишинговая атака произошла в январе и марте 2019 года.

По словам находящегося в Китае JohnWick Security, который помогает криптообмену DragonEx в расследовании инцидента со взломом, сотрудники службы поддержки клиентов в DragonEx однажды открыли инсталляционный пакет wbbot.dmg от незнакомцев. Анализ показывает, что в установочный пакет был встроен бэкдор, с помощью которого хакеры получили разрешение внутреннего персонала, а затем получили закрытый ключ кошелька.

На самом деле, программное обеспечение «Worldbit-bot» во многом совпадает с поддельным программным обеспечением для крипто-торговли «Celas Trade Pro», обнаруженным той же командой безопасности 360 в августе прошлого года. Пользователи Bitfinex, Bitstamp, Bitmarket, BTCChina, GOC.io, Indacoin, OKCoin, WEX и Y0bit были подвержены угрозе в то время.

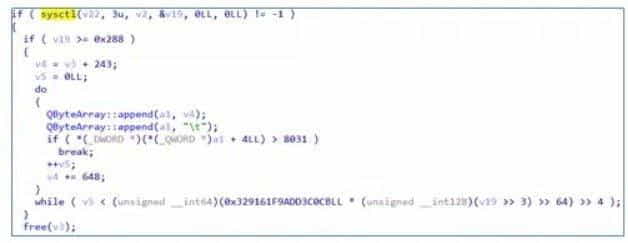

Собрать информацию о процессе и зашифровать ее:

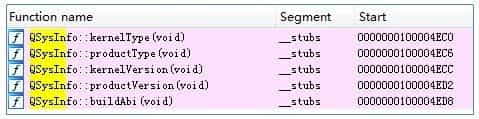

Собрать системную информацию:

Выполнять вредоносные коды и расшифровывать их для выполнения файлов:

Крипто-обменам предлагается уделять пристальное внимание такой информации, как ненормальные биржевые доходы, подделанные адреса холодных и горячих кошельков, и следить за тем, когда происходит перевод крупной суммы, и входить в систему с несколькими учетными записями для снятия монет.

Лазарь известен как печально известная хакерская группа, поддерживаемая Северной Кореей. Согласно исследованию, самая ранняя атака группы может быть связана с «Операцией Пламя», которая была крупномасштабной атакой DDOS на веб-сайт правительства Кореи в 2007 году. Lazarus также может быть группой, стоящей за хакерским инцидентом Sony Pictures в 2014 году. Нарушение Банка Бангладеш в 2016 году и другие печально известные атаки, такие как вымогатели «Wannacry», которые охватили весь мир в 2017 году. С 2017 года группа расширяет свои цели нападений и все больше стремится к экономическим интересам. В предыдущих атаках группа в основном предназначалась для банковской системы традиционных финансовых учреждений. Теперь он начал атаковать глобальные криптовалютные предприятия и частных лиц.

Как сообщалось ранее, Лазарь предположительно несет ответственность за 571 миллион долларов из 882 миллионов долларов в криптовалюте, украденной с бирж в 2017–2018 годах, почти 65 процентов от общей суммы. Из 14 обменных атак пять были приписаны группе, в том числе рекордный взлом NEM в Японии на сумму 532 млн. Долларов США.